Dopo aver visto l’inchiesta di Report sul cosiddetto software ECM, credo sia impossibile liquidare la vicenda come una semplice polemica tecnica o, peggio, una “fake news”. Il punto non è se esista o meno un complotto, ma una questione molto più seria: il rapporto tra tecnologia, potere e controllo in ambiti estremamente sensibili.

Secondo quanto mostrato dalla trasmissione, il componente ECM del software SCCM, ovvero System Center Configuration Manager, ora parte di Microsoft Endpoint Configuration Manager (MECM), che è una soluzione software di casa Microsoft progettata per la gestione centralizzata di grandi parchi macchine (server, desktop, laptop), utilizzato anche negli uffici giudiziari. In sé, uno strumento del genere non è illegale né insolito: molte grandi organizzazioni lo usano per aggiornamenti, manutenzione e sicurezza. Il problema nasce nel momento in cui emerge che questo software potrebbe consentire accessi da remoto ai computer dei magistrati senza che l’utente ne sia consapevole. Nei computer di giudici e pubblici ministeri transitano atti riservati, indagini in corso, decisioni delicate. Anche solo il sospetto che tali sistemi possano essere monitorati o controllati dall’esterno mina un principio fondamentale: l’autonomia e l’indipendenza della magistratura.

Un altro aspetto che colpisce è il modo in cui la vicenda è stata affrontata: invece di aprire un confronto pubblico chiaro sul funzionamento del sistema, sui protocolli di sicurezza e sui controlli indipendenti, si è preferito attaccare chi ha sollevato il problema. È una reazione che lascia perplessi, soprattutto quando il tema riguarda la cybersicurezza delle istituzioni, infatti non è necessario dimostrare che qualcuno abbia spiato qualcuno per riconoscere che il problema esiste. Basta ammettere che l’uso di strumenti così potenti richiede garanzie precise, verificabili e condivise. In assenza di queste garanzie, il rischio non è solo tecnico, ma democratico.

Il problema nasce infatti dalle capacità intrinseche dello strumento. ECM consente, a chi possiede privilegi amministrativi adeguati, di:

- accedere da remoto ai dispositivi,

- visualizzare file e processi,

- eseguire comandi,

- intervenire sul sistema senza interazione diretta con l’utente finale, a seconda della configurazione adottata.

Queste funzionalità non sono un “abuso”: sono esattamente ciò per cui il software è stato progettato! Ma è proprio questo il punto. Quando un sistema con tali capacità viene installato su computer utilizzati da magistrati, il tema non è più solo l’efficienza informatica, bensì la separazione dei poteri, la riservatezza degli atti e la tracciabilità degli accessi.

Dal punto di vista della sicurezza informatica, il rischio non è solo l’abuso intenzionale, ma anche:

- una gestione opaca dei privilegi amministrativi,

- la concentrazione di potere tecnico in poche mani,

- la mancanza di segregazione tra amministrazione IT e contenuti giudiziari.

In ambienti critici, come quelli giudiziari, le best practice internazionali prevedono controlli multilivello, audit indipendenti, segregazione delle funzioni e, soprattutto, trasparenza verso gli utenti ad alto profilo istituzionale. La semplice affermazione che “il sistema non viene usato per spiare” non risponde a questi requisiti.

Come accorgersene (dal punto di vista tecnico)

1. Verifica dei processi e dei servizi attivi

Su un sistema Windows gestito tramite ECM/SCCM:

- sono presenti servizi di sistema attivi in background (client agent),

- questi servizi comunicano periodicamente con un server centrale.

L’utente non può sapere se in quel momento è in corso un accesso amministrativo, perché:

- non compare alcuna notifica,

- non si attiva una sessione visibile (come in TeamViewer o RDP).

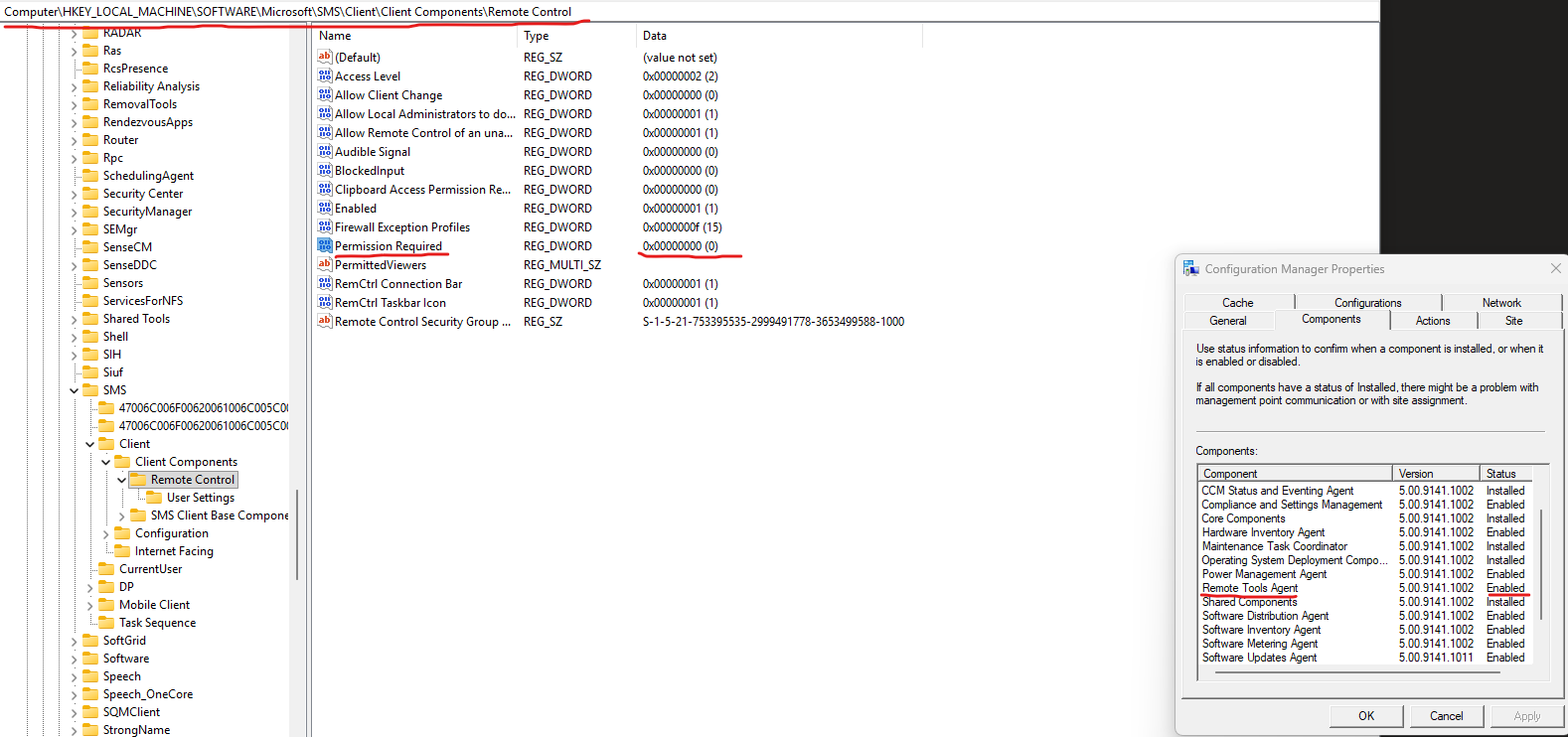

La verifica di quanto mostrato in questa immagine può darvi un’idea realistica del problema.

- Nel registro di sistema sottolineato.

- Nel pannello di controllo, selezionare “Configuration Manager”, Components.

2. Analisi dei log locali

C:\Windows\CCM\Logs\CcmExec.log

Come evitarlo (o almeno ridurre drasticamente il rischio)

Qui il punto chiave è uno solo: l’utente singolo non può difendersi da solo. Le contromisure devono essere organizzative e strutturali.

1. Separazione degli ambienti

Best practice fondamentale:

- Computer per atti riservati separati da quelli per:

- email,

- navigazione,

- gestione amministrativa.

Ideale:

- sistemi air-gapped o con rete segregata,

- senza software di gestione remota centralizzata.

Questo riduce enormemente la superficie di controllo.

2. Principio del minimo privilegio

A livello di infrastruttura:

- gli amministratori IT non devono avere accesso ai contenuti,

- i privilegi devono essere:

- temporanei,

- tracciati,

- approvati caso per caso.

Con:

- just-in-time admin access,

- role separation tra IT e sicurezza.

3. Audit indipendenti e verificabili

Essenziale:

- audit periodici da soggetti terzi,

- verifica di:

- configurazioni ECM,

- log di accesso,

- policy di amministrazione.

E soprattutto:

-

report pubblici (o almeno accessibili agli organi di garanzia).

Senza audit indipendenti, ogni rassicurazione resta politica.

4. Notifica obbligatoria all’utente

Tecnologia già disponibile:

- banner o alert quando avviene un accesso remoto,

- registrazione dell’evento sul dispositivo locale,

- impossibilità di disattivare la notifica lato server.

Se l’accesso è legittimo, non ha motivo di essere invisibile.